|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

Лекція №9. Протокол мережного рівня, формат IP-пакета

Технологія IP мереж базується на стеку протоколів TCP/IP (Transmission Control Protocol/Internet Protocol). Його розроблено за ініціативою Міністерства оборони США та використовано при побудові мережі ARPAnet, яка в подальшому переросла в Internet. Великий вклад у розробку й удосконалення стека внесли університети США, а особливо університет у Берклі, який реалізував його в операційній системі UNIX. Роботи по удосконаленню стека проводяться вже понад ЗО років і на сьогодні це найбільше популярний стек протоколів, який використовують в:

• глобальній інформаційній мережі Internet;

• корпоративних мережах, які називають Intranet;

• корпоративних мережах з обмеженим доступом та підвищеним рівнем захисту, які називають Extranet;

• більшості операційних систем та JIOM (Ethernet, Token Ring, FDDI та ін.);

• практично в усіх глобальних мережних технологіях (Х.25, ISDN, Frame Relay, ATM), а також стек підтримує велика кількість протоколів канального рівня моделі OSI, наприклад, SLIP і РРР, які застосовують для передавання даних у комутованих та виділених лініях зв'язку.

Архітектура протоколів Internet у більшості відповідає семирівневій архітектурі протоколів еталонної моделі ISO. Різниця двох архітектур полягає в тому, що протоколи трьох ви щих рівнів моделі OSI (прикладного, відображення даних, сеансового) в Internet-архітектурі об'єднані в один – прикладний. На прикладному рівні стека ТСР/ІР підтримуються такі традиційні послуги:

• електронна пошта та обмін новинами, що реалізуються за допомогою простого протоколу електронної пошти - SMNP (Simple Mail Transfer Protocol); поштових протоколів - IMAP (Internet Message Access Protocol), POP (Post Office Protocol) та Х.400; мережного протоколу обміну новинами - NNTP (Network News Transfer Protocol);

• віртуальний термінал реалізується за допомогою протоколу Telnet;

• передача файлів проводиться за допомогою протоколів FTP (Fail Transfer Protocol), TFTP (Trivial File Transfer Protocol) та NFS (Network File Systems);

• довідкові служби реалізуються за допомогою DNS (Domain Name System) та Х.500;

• допоміжні протоколи: про час- NTP (Network Time Protocol),

одержання власних ідентифікаторів - ВООТР, діагностичного протоко- ^rry - Echo та одержання інформації про систему - Finger; та відносно нові послуги, які активно впроваджуються з середини 90-х років, що базуються на технології WWW (World Wide Web), протоколи HTTP (Hypertext Transfer Protocol) з використанням URL (Universal Resource Locator) та URN (Universal Resource Names).

Особливе місце займають протоколи моніторингу та управління:

- SNMP (Simple Network Management Protocol);

- RMON (Remote Monitoring),

за допомогою яких відстежують стан мережі та проводять її адміністрування.

На транспортному рівні використовують: протокол режиму передавання зі встановленням логічного з'єднання - TCP, який гарантує надійне повнодуплексне передавання пакетів, та протокол датаграм користувача - UDP (User Datagram Protocol), що забезпечує обмін датаграм без їх підтвердження, тобто з'єднання не встановлюється і доставлення не гарантується.

На мережному рівні діє основний протокол стека - IP, який забезпечує передавання пакетів між вузлами мережі. Цей протокол розроблявся, як протокол для передавання пакетів у складних мережах, які мають велику кількість ЛОМ та об'єднані як локальними, так і глобальними зв'язками. IP - це датаграмний протокол, що не гарантує надійного передавання пакетів.

На мережному рівні також використовують:

- діагностичний протокол- ICMP (Internet Control Message Protocol), що дозволяє передавати інформацію між вузлами про помилки та збої в передаванні;

- адресні протоколи: ARP (Address Resolution Protocol), що трансформує IP-адресу в канальну адресу робочої станції (МАС-адресу станції); RARP (Reverse Address Resolution Protocol), який виконує зворотну функцію, тобто за допомогою МАС-адреси визначає її ІР-адресу.

До мережного рівня відносять також цілу низку протоколів маршрутизації: RIP (Routing Internet Protocol), OSPF (Open Shortest Path First), RAP (Routing access Protocol), RSVP (Resource Reservation Protocol), IGRP (Interior Gateway Routing Protocol), EIGRP (Enhanced IGRP), BGP (Border Gateway Protocol).

• логічні характеристики (призначення полів) основних протоколів, що підтримує технологія;

• основні процедурні характеристики протоколів, які забезпечують нормальне функціонування процесу передавання інформації;

• яким чином вирішується питання визначення шляхів передавання інформації від відправника до одержувача, тобто як маршрутизуються пакети.

Далі у вищезазначеній послідовності будемо розглядати технологію ІР-мережі.

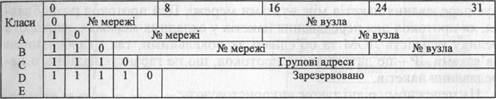

Адресація в ІР-мережах. IP-адреса в протоколі IPv4 має довжину 4 байти і складається з двох логічних частин: адреси мережі (наприклад, ЛОМ) та адреси вузла (робочої станції, комутатора, маршрутизатора) в мережі. Значення адреси записують у десятичній формі та розділяють крапками, наприклад, 128.2.2.30. Адресу також можна записати в двійковій формі - 10000000 00000010 00000010 00011110. IP-адреси поділяються на п'ять класів у залежності від того, скільки байт відводиться для визначення мережі та вузла. Структура IP-адреси подана на рис. 6.4.2.

Рис. 6.4.2. Структура ІР-адреси

Рис. 6.4.2. Структура ІР-адреси

|

Старші біти першого байта адреси визначають клас (А-0, В-10, C- 110, D-1110, E-11110). У табл. 6.4.1 наведені деякі характеристики класів. У класі А номер мережі 0 не використовується, а номер 127 використовують для тестування програм і визначання взаємодії процесів, що функціонують на вузлі. Дані по мережі не передаються, а повертаються верхнім рівням моделі OSI, як тільки-що одержані вузлом. Цю адресу називають loopback.

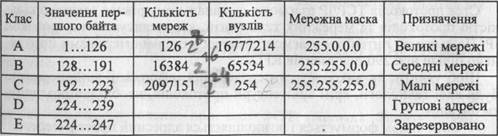

Таблиця 6.4.1

Характеристики класів ІР-адрес

|

^ Клас E зарезервовано для використання в наукових цілях, а клас D - це групові адреси - multicast. Якщо всі двійкові розряди IP-адреси дорівнюють 1 (у десятинній формі 255.255.255.255), то пакет розсилається всім вузлам мережі.

Для швидкого визначення кордону між номером мережі і номером вузла в IP-адресі ввели поняття маски (табл. 6.4.1), яка за формою запису подібна IP-адресі, і якщо адреса записана в двійковому вигляді, то одиниці маски відповідають номеру мережі, а нулі - вузлам. В ІР-мережі ввели також поняття підмережі, що дозволяє їх організовувати в класах А, В і С. Для визначення підмережі також використовують маски.

Крім IP-адреси робоча станція в IP-мережі може мати своє унікальне символьне ім'я (Domain Name Service - DNS ім'я), яке складається з імені робочої станції та доменів (зон, які відповідають організації, країні). Наприклад, ім'я a.usat.ua, яке визначає робочу станцію а, у JIOM- організації usat, країни иа. Зони або домени утворюють ієрархічну доменну систему імен DNS у вигляді «дерева», у вершині якого є кореневий домен (в нашому випадку иа), а далі до «дерева» включені домени інших рівнів - першого, другого (наприклад, організацій - usat). DNS ім'я зберігаються на DNS серверах, що утворюють розподілену базу даних, головним призначенням якої є надавання IP-адреси на підставі символьного доменного імені вузла мережі. Такий підхід дозволяє спростити процеси адміністрування та управління в ІР-мережі.

Розподілення IP адресів. Централізованим виділенням IP-адрес займається спеціальна організація - InterNIC (Internet Network Information Center). На сьогодні ресурс адресів класу А вичерпано, а також наявний дефіцит у адресах класу В. Цей дефіцит обумовлений не тільки значним зростанням мережі Internet, але і нераціональним використанням адрес. Принциповим рішенням цієї проблеми є перехід на нову версію протоколу - IPv6, в якому значно розширяється адресний простір, оскільки довжина адресного поля становить 16 байтів.

6.4.1. Протокол мережного рівня, формат ІР-пакета

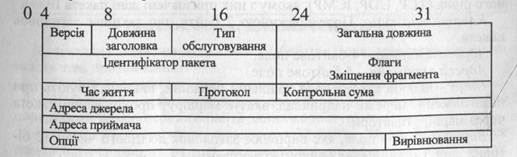

IP-пакет (стандартизований RFC 791) складається з поля заголовка, яке включає в себе службову інформацію, та поля даних. Формат ІР-пакета зобоажено на dhc. 6.4.3.

Рис. 6.4.3. Формат заголовка ІР-пакета

Рис. 6.4.3. Формат заголовка ІР-пакета

|

Він має такі поля:

• Версія - містить номер версії протоколу IP. Довжина - 4 біти.

• Довжина заголовка - 4 біти. Довжина заголовка складає 20 байт і може бути розширена до 60 байт за рахунок полів опції та вирівнювання.

• Тип обслуговання - байт, який визначає параметри обслуговання. Біти 0...2 задають пріоритет пакета. Біти 3...5- параметри якості обслуговання (біт 3 - затримки (delay), біт 4 - пропускної спроможності (throughput), біт 5 - надійності (reliability)). Біти 6...7- зарезервовані.

• Загальна довжина IP-пакета в байтах. Максимальна довжина- 65 535 байт. При передаванні даних по мережах різних типів, довжина залежить від протоколу канального рівня, в який інкапсулюється ІР-пакет.

• Ідентифікатор пакета довжиною 2 байти використовується для розпізнавання пакетів, які утворені в результаті фрагментації. Всі частини фрагментованого пакета даних повинні мати однакове значення цього поля.

• Флаги- трибітове поле. Встановлений біт F (Do not Fragment) вказує обладнанню, що цей пакет не може більш фрагментувати, а встановлений біт MF (More Fragment) вказує на те, що даний пакет є проміжним (не останнім фрагментом), третій біт - зарезервовано.

• Зміщення фрагмента - 13 бітове поле, що задає зміщення в байтах поля даних цього пакета відносно початку загального поля даних вихідного пакета. Використовується при збиранні (дефрагментації) фрагментів при передаванні їх між мережами з різними максимальними одиницями передавання - MTU (Maximum Transmission Unit).

• Час життя - однобайтове поле, яке характеризує час перебування пакета в мережі, та задається в секундах при формуванні пакета. При проходженні пакета через маршрутизатор чи інший вузол мережі цей час зменшується на 1 секунду, навіть тоді коли оброблення зайняло менше часу. Коли значення поля досягне 0, то пакет знищується оскільки сучасні маршрутизатори обробляють пакет менше, ніж за 1 секунду, то час життя - це максимальна кількість вузлів, що пакет може пройти до свого знищення. Максимальний час життя у мережі становить 120 секунд.

Протокол. Це поле довжиною 1 байт, що вказує протоколу транспортного рівня (TCP, UDP, ІСМР), якому з них призначені дані пакета IP.

Контрольна сума. Поле довжиною 2 байти, що захищає заголовок пакета.

Адреса джерела - 4-байтове поле.

Адреса приймача - 4-байтове поле.

Опції- необов'язкове поле довільної довжини, використовують при налагодженні мережі, наприклад, вказує маршрут проходження пакета через маршрутизатори.

Вирівнювання - поле, яке вирівнює заголовок до цілого числа 32 бітових слів. Вирівнювання виконують нулями.

Поиск по сайту: