|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

Специфика риск-анализа элементов критической информационной инфаструктуры и автоматизированных информационных систем критически важных объектов

Для оценки защищенности критической информационной инфраструктуры (КИИ) уместно воспользоваться методологией риск-анализа отказов элементов КИИ, подвергаемых компьютерным атакам. Особенно актуально эта задача для автоматизированных информационных систем (АИС) критически важных объектов (КВО), когда отказы (в т.ч. фатальные за счет компьютерных атак с признаками терроризма) могут приводить к весьма значительным ущербам.

Алгоритмика подобного риск-анализа может быть пояснена следующей последовательностью процедур:

1. Провести анализ разновидностей, моделей и обосновать тип, класс и вид КИИ и ее элемента, ставшего объектом исследования с плотностью вероятности успешной (во времени) компьютерной атаки, распределенной по заданному закону.

2. Найти и исследовать аналитическую зависимость (от времени) ущерба (как упущенной выгоды) для избранного выражения полезности элемента КИИ.

3. Найти аналитическое выражение и провести его матанализ зависимости риска «отказа» атакуемого элемента КИИ, включая параметры риска: пик, мода, крутизна, диапазон по уровню риска, шаг дискретизации.

4. Найти аналитические выражения эффективности на основе шанса успешной работы и риска отказа элемента КИИ для обоснованных функций распределения и полезности.

5. Найти и упростить аналитическое выражение для общей оценки эффективности атакуемой КИИ, состоящей из множества исследуемых элементов.

6. Предложить методику противодействия угрозам для рассматриваемых элементов и разработать алгоритм управлению эффективностью многокомпонентной КИИ.

7. Осуществить вычислительный эксперимент по оценке и регулированию эффективности КИИ, состоящей из нескольких элементов исследуемой разновидности.

Для реализации вышеуказанных процедур целесообразно ввести следующие обозначения:

- точка «перегиба» накопленной вероятности

- точка «перегиба» накопленной вероятности  успеха компьютерной атаки;

успеха компьютерной атаки;

- параметры крутизны рассматриваемой функции вероятности (рис. 1);

- параметры крутизны рассматриваемой функции вероятности (рис. 1);

- параметры крутизны «свалов» функции производительности (количество пользы, произведенной в единицу времени);

- параметры крутизны «свалов» функции производительности (количество пользы, произведенной в единицу времени);

- положение «бровки» для периодов «восхода» и «заката» жизненного цикла рассматриваемого элемента КИИ в характеристике полезности

- положение «бровки» для периодов «восхода» и «заката» жизненного цикла рассматриваемого элемента КИИ в характеристике полезности  (рис. 17);

(рис. 17);

- уровень «бровки» функции производительности

- уровень «бровки» функции производительности

Нормированная производительность представлена на рис. 40. В логарифмическом масштабе, она измеряется в децибелах 20  . Отсюда возможно найти

. Отсюда возможно найти  как

как

.

.

| t |

|

| 1-1/e |

|

|

|

|

|

| F(t) |

, дБ , дБ

|

| «бровки» |

| «свалы» |

| Рис.17. Функции распределения вероятности успеха атаки и производительности (полезности), зависящей от текущего времени |

|

Такая оценка уместна для экспоненциальной функции полезности

Может быть рекомендована и более «крутая» функция производительности

,

,

где крутизна «свалов» нарастает с увеличением

(обычно они натуральные числа).

(обычно они натуральные числа).

Выше (рис. 17) рассмотрена одноступенчатая функция полезности. Следует заметить, что это не единственно возможный вариант. В реальной жизни систем и их компонентов функция производительности очевидно носит многоступенчатый характер (рис. 18).

Однако, как бы сложна не была функция полезности, оценивать ущерб все равно придется осуществлять одним и тем же способом. Так составляющая упущенной выгоды в ущербе составит

где:  - момент успеха атаки, приведшей к отказу элемента КИИ;

- момент успеха атаки, приведшей к отказу элемента КИИ;

- длительность ликвидации ее последствий.

- длительность ликвидации ее последствий.

Фактически в последнем выражении мы находим (рис. 18) площадь под кривой в интервале времени  .

.

В свою очередь составляющая ущерба, образованная вредоносным воздействием на ресурсы атакуемого элемента КИИ, может быть проиллюстрирована рисунком 19. Так, на рис. 19, а изображена кривая плотности вероятности f(t) успеха атаки, откуда вероятность того, что в момент времени  атака состоится будет равна

атака состоится будет равна

или через накопленную вероятность

где  - шаг дискретизации времени t, определяющий точность нахождения P.

- шаг дискретизации времени t, определяющий точность нахождения P.

На рис. 19,б изображена кривая ущерба  которая берет свое начало в момент успеха атаки

которая берет свое начало в момент успеха атаки  и достигает своего максимума

и достигает своего максимума  в момент

в момент  , когданачинается реакция на вредонос, фактически снижающая (излечивающая) количество пострадавших в результате атаки ресурсов до уровня

, когданачинается реакция на вредонос, фактически снижающая (излечивающая) количество пострадавших в результате атаки ресурсов до уровня  Тогда ушерб от подобного вредоносного воздействия будет равен

Тогда ушерб от подобного вредоносного воздействия будет равен

где  - нормированная усредненная ценность единицы ресурса.

- нормированная усредненная ценность единицы ресурса.

| Рисунок 41. Многоступенчатые функции производительности и вероятности, зависящие от времени |

| Рисунок 17. Многоступенчатые функции производительности и вероятности, зависящие от времени |

| F(t) |

, дБ , дБ

|

| «бровки» |

| «свалы» |

| t |

|

|

| t |

|

|

| Рисунок 18. Составляющая ущерба, обусловленная упущенной при отказе выгодой |

| Рисунок 19. Определение составляющей вредоносного воздействия на ресурсы атакуемого элемента |

|

| t |

|

| t |

|

|

|

|

|

|

| б) |

| а) |

|

Несколько иначе обстоит дело при реализации фатальных угроз на АИС КВО. Здесь длительность восстановления  превышает допустимые границы “клинической смерти” компонента АИС КВО.

превышает допустимые границы “клинической смерти” компонента АИС КВО.

В этом случае функция полезности может быть (рис. 19,а) задана следующим выражением

(t)=

(t)=  [1-(

[1-( ],

],

где  -средняя продолжительность жизни.

-средняя продолжительность жизни.

В нормированном виде ситуацию подобного приближения иллюстрирует рис. 19,б. Однако возможно еще большее упрощение, когда областью малых времен пренебрегают. В этом случае могут быть использованы следующие функции производительности:

1-(

1-(

[1-(

[1-( ]

]

[1-exp(-

[1-exp(-

{1-exp[-(

{1-exp[-( ]}

]}

[1-exp[-(

[1-exp[-( )]

)]

где  <

<  . Выбор функции следует осуществлять исходя из типа рассматриваемого компонента.

. Выбор функции следует осуществлять исходя из типа рассматриваемого компонента.

(t) (t)

|

|

|

| а) |

= =

|

(t) (t)

|

| б) |

|

(t) (t)

|

| в) |

Рис.20. Приближения функции полезности при оценке фатальных угроз.

Созвучна вышеизложенному задача риск анализа террористических атак, которую иллюстрирует рис.21

Рисунок 21. Иллюстрация процесса террористической атаки на АИС критически важного объекта (КВО):

а) - накопленная вероятность террористической атаки;

б) - функция зависимости производительности атакуемой системы от времени;

в) – динамика роста ущерба после атаки.

Вероятность террористической атаки определяется с точностью (Dt)

P (

) = F (

) = F ( +

+  ) – F (

) – F ( -

-  .

.

Соответственно из (рис.21,б) могут быть оценены извлеченная к моменту атаки польза

(

( )=

)=  (t)dt

(t)dt

и упущенная выгода

,

,  +

+  ) =

) =  (t)dt,

(t)dt,

где  - время реакции на теракт;

- время реакции на теракт;

E=  - эффект жизни защиты системы.

- эффект жизни защиты системы.

из (рис.45,в) вытекает оценка ущерба, непосредственно возникшего из-за теракта

(

( ).

).

В результате суммарный ущерб составит

(

( ) =

) =  +

+  (

( ).

).

отсюда риск равен

Risk ( ) = P (

) = P (

) *

) *  (

( ).

).

Таково аналитическое описание процесс, которое следует развить в части:

- вида распределения плотности вероятности террористических атак:

- функции ущерба при успехе атаки на АИС КВО.

Важнейшим параметром для оценки эффективности защиты является кривая полезности (рис.22,а), которую обычно нормируют (рис.22,б) для оценки пользы, полученной в интервале времени  (рис.46,в) через интегрирование

(рис.46,в) через интегрирование

.

.

Здесь, кстати говоря может быть (рис.22,в) оценен коэффициент полезного действия (в интервале интегрирования) как отношение

,

,

Этот коэффициент – есть функция времени t. По аналогии, за весь жизненный цикл рассматриваемого компонента(рис.5,г) к.п.д. будет равен

Интересно провести анализ для конкретных классов элементов систем зависимости  от времени реакции системы

от времени реакции системы  . Такое исследование обогатит представление о природной эффективности данных элементов, превзойти которую не представляется возможной, равно как и создать «вечный двигатель».

. Такое исследование обогатит представление о природной эффективности данных элементов, превзойти которую не представляется возможной, равно как и создать «вечный двигатель».

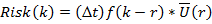

Далее рассмотри оценку рисков, для чего воспользуемся рис. 23, на котором одновременно на временной оси жизненного цикла компонента изображены плотность вероятности успешной атаки f(t) и функцию производительности  в интервале реакции

в интервале реакции  на атаку в момент (

на атаку в момент ( ) c упущенной выгодой

) c упущенной выгодой  В этом случае, с учетом ранее изложенных методических рекомендаций, представляется возможным получить аналитическое выражение риска в момент

В этом случае, с учетом ранее изложенных методических рекомендаций, представляется возможным получить аналитическое выражение риска в момент

,

,

где  - шаг дискретизации f(t) и

- шаг дискретизации f(t) и

С учетом дискретизации, где  и

и  имеем представление последнего выражения

имеем представление последнего выражения

.

.

Следует заметить, что ущерб  складывается в основном из трех составляющих

складывается в основном из трех составляющих

упущенная выгода от простоя  ;

;

ущерб вредоносного воздействия на внутренние ресурсы  ;

;

затраты на восстановление  .

.

Причем k, r < N – количество дискрет времени.

Отсюда получаем риск

При этом, нахождение

обсуждалось в предыдущих разделах.

обсуждалось в предыдущих разделах.

В случае интегральных (за весь жизненный цикл) оценках следует воспользоваться рисунком 24, где представлены функция производительности  и функция безуспешности (вероятности жизнестойкости) атак на элемент [1-F(t)]. С их помощью можно оценить:

и функция безуспешности (вероятности жизнестойкости) атак на элемент [1-F(t)]. С их помощью можно оценить:

шанс успшного функционирования компонента до момента k

Chc(k) = [1-F(k)] *  (0,k);

(0,k);

риск его гибели (r  )

)

Risk (k)=  .

.

Видимо, оценку жизнестойкости в момент k компоненты можно оценить в абсолютном

Жабс.= Chc(k) – Risk (k)

при относительном виде Жотн. =

Вероятно, в интегральном смысле их можно просуммировать по k, тогда

Жабс.=  и

и

Жотн. =  .

.

Подобные выражения характеризуют эффект защиты объекта в отношении рассматриваемых угроз.

Вся выше рассмотренная процедура укладывается в алгоритм приведенной на рисунке 25.

a)

ω(t)

ωmax

t

Tcp

б)

ω(t)=ω(t)/ωmax

1

t=t/Tcp

1

в)

ω(t)

1

V(t-tr,  )

)

t-tr t

г)

ω(t)

V(0,1)

t

Рис. 22. Нормирование полезности и оценка коэффициента полезного действия

|

|

|

|

|

|

|

|

| Рис.23. Иллюстрация нахождения риска |

|

|

|

|

|

|

|

|

|

|

| Рис. 24. Иллюстрация вычисления шанса |

Рис.25. Алгоритм вычисления необходимых параметров

Начало

Выдвижение гипотезы

Определение параметров

распределение f(t)

Гипотеза верна?

Данные, в т.ч. статистические, объекта атак

Критерии оценки

Конец

Модель производительности, заражения и т.п.

НЕТ

ДА

Ущерба гипотезы

Пользы гипотезы

Определение функции

Успеха гипотезы

Неуспеха гипотезы

Определение вероятностей для атаки

Риска гипотезы

Шанса гипотезы

Определение

Защиты

Прогнозирование жизнестойкости

Оценка эффекта

Литература

1. В.Б. Щербаков, С.А. Ермаков Безопасность беспроводных сетей: стандарт 802.11. – Москва. РадиоСофт. 2010 - 256 с.

2. В. И. Белоножкин, Г.А. Остапенко. Информационные аспекты противодействия терроризму, Учебное пособие. – Москва. Горячая линия – Телеком. 2009 -112 с.

3. Г.А. Остапенко, Информационные операции и атаки, Учебное пособие. Москва. Горячая линия – Телеком. 2007 - 134 с.

4. Г.А. Остапенко, Е.А. Мешкова. Информационные операции и атаки в социотехнических системах: организационно-правовые аспекты противодействия, Учебное пособие. – Москва. Горячая линия – Телеком. 2008 – 208 с.

5. Н.М. Радько, И.О. Скобелев. Риск-модели информационно-телекоммуникационных систем при реализации угроз удаленного и непосредственного доступа. – М.: РадиоСофт, 2010 -232 с.

6. Митропольский А.К. Техника статистических вычислений –М.: «Наука», 1971 – 576 с.

7. Радько Н.М., Скоболев И.О. Риск-модели информационно – телекоммуникационных систем при реализации удаленного и непосредственного доступа. –М: Радио Софт, 2010-232 с.

8. Остапенко Г.А. и др. Риски распределенных систем: методики и алгоритмы оценки и управления / журнал «Информация и безопасность»,2010, №4, С485-530.

9. Указ № 31c «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации»

Приложение 1

Поиск по сайту: