|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

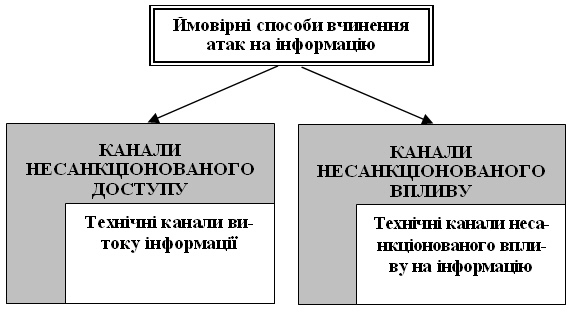

Класифікація ймовірних способів вчинення атак на інформацію як напрям протидії комп’ютерній злочинності

Способи вчинення атак на інформацію у значній мірі залежать від форми зберігання, обробки та передачі інформації, а також від тих цілей, що переслідує ймовірний порушник. У загальному вигляді, шляхи несанкціонованого впливу на інформацію перераховані в державному стандарті ДСТУ 3396.0–96 (Технічний захист інформації. Основні положення). Відповідно до цього документу атаки можуть здійснюватися [8]:

– технічними каналами, що включають канали побічних електромагнітних випромінювань і наведень, акустичні, оптичні, радіо-, радіотехнічні, хімічні й інші канали;

– каналами спеціального впливу через формування полів і сигналів з метою руйнування системи захисту чи порушення цілісності інформації;

– несанкціонованим доступом шляхом підключення до апаратури і ліній зв’язку, маскування під зареєстрованого користувача, подолання заходів захисту для використання інформації чи нав’язування помилкової інформації, застосування закладних пристроїв і програм, упровадження комп’ютерних вірусів.

| Атаки, що реалізуються шляхом використання каналів несанкціонованого впливу: | |

| 1. Фізичне знищення АС, або її складових (наприклад, організація пожежі у приміщенні, де знаходиться така АС). | |

| 2. Знищення магнітних, оптичних та електронних носіїв. | |

| 3. Знищення джерел живлення АС. | |

| 4. Умисний силовий вплив мережами живлення. | |

| 5. Знищення провідних комунікацій та комунікаційного обладнання комп’ютерних мереж. | |

| 6. Атаки, що реалізуються шляхом використання технічних каналів несанкціонованого впливу на інформацію: | |

| – вірусний вплив; | |

| – вплив шляхом використання деструктивних програмних засобів. | |

| Атаки, що реалізуються шляхом використання каналів несанкціонованого доступу: | |

| 1. Викрадення окремих компонентів автоматизованої системи, або всієї АС. | |

| 2. Викрадення магнітних, оптичних та електронних носіїв інформації. | |

| 3. Підміна окремих компонентів автоматизованої системи на аналогічні. | |

| 4. Атаки, що реалізуються шляхом використання технічних каналів витоку інформації: | |

| – отримання інформації за рахунок використання побічних електромагнітних випромінювань та наведень; | |

| – отримання інформації з використанням комп’ютерної мережі (так звані “дистанційні атаки”); | |

| – отримання інформаційних сигналів з мережі електроживлення; | |

| – отримання інформаційних сигналів з ланцюгів заземлення; | |

| – отримання інформації з екрану монітора шляхом підглядування; | |

| – отримання інформації з використанням закладних пристроїв (у тому числі – програмних). | |

Поиск по сайту: