|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

Идентификация и установление подлинности электронных документов – цифровая подпись

Для того, чтобы гарантировать подлинность обычных бумажных документов обычно применяются различные средства:

-подпись;

-печать;

-опломбирование;

-физическая охрана.

Обмен электронными документами существенно снижает затраты на обработку и хранение информации, однако возникает проблема аутентификации автора документа и самого документа. В бумажной информатике информация в документе и рукописная подпись автора жестко связаны с физическим носителем. В электронных документах такой связи нет.

Возможные нарушения, которые могут нанести существенный ущерб:

1. активный перехват - нарушитель перехватывает документы и изменяет их;

2. маскарад - посылка документа от другого имени;

3. ренегатсво - отказ от посланного в действительности сообщения;

4. подмена - абонент В изменяет или формирует новый документ и утверждает, что получил его от А;

5. повтор - С повторяет ранее переданный документ, который А посылал В.

Решение - использование электронной цифровой подписи.

Цифровая подпись позволяет получателю сообщения убедиться в аутентичности источника информации (иными словами, в том, кто является автором информации), а также проверить, была ли информация изменена (искажена), пока находилась в пути.

Таким образом, цифровая подпись является средством авторизации и контроля целостности данных. Кроме того, ЭЦП несёт принцип неотречения, который означает, что отправитель не может отказаться от от факта своего авторства подписанной им информации. Эти возможности столь же важны для криптографии, как и секретность.

ЭЦП служит той же цели, что печать или собственноручный автограф на бумажном листе. Однако вследствие своей цифровой природы ЭЦП превосходит ручную подпись и печать в ряде очень важных аспектов. Цифровая подпись не только подтверждает личность подписавшего, но также помогает определить, было ли содержание подписанной информации изменено. Собственноручная подпись и печать не обладают подобным качеством, кроме того, их гораздо легче подделать.

Некоторые люди используют цифровую подпись гораздо чаще шифрования. Например, вы можете не волноваться, если кто-то узнает, что вы только что поместили $1000 на свой банковский счёт, но вы должны быть абсолютно уверены, что производили транзакцию через банковского кассира.

Использование ЭЦП включает две процедуры:

1. процедуру постановки подписи (используется секретный ключ отправителя сообщения);

2. процедуру проверки подписи (используется открытый ключ отправителя).

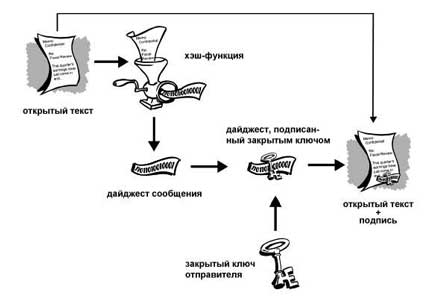

Простой способ генерации цифровых подписей показан на рисунке. Вместо зашифрования информации чужим открытым ключом, вы шифруете её своим собственным закрытым. Если информация может быть расшифрована вашим открытым ключом, значит её источником являетесь вы.

Хэш-функция

Однако описанная выше схема имеет ряд существенных недостатков. Она крайне медлительна и производит слишком большой объём данных – по меньшей мере вдвое больше объёма исходной информации. Улучшением такой схемы становится введение в процесс преобразования нового компонента – односторонней хэш-функции. Хеш-функция принимает в качестве аргумента сообщение (документ) М произвольной длины -хоть тысячи или миллионы бит - и возвращает строго зависящий от исходного прообраза значение фиксированной длины, допустим, 160 бит., т.е. сжатое представление документа. Значение хэш-функции, называемое дайджестом сообщения (message digest), не позволяет восстановить сам документ. Хэш-функция гарантирует, что если информация будет любым образом изменена – даже на один бит, – в результате получится совершенно иное хэш-значение.

Требования к хэш-функции:

1. должна быть чувствительна в всевозможным изменениям в тексте (вставки, выбросы, перестановки);

2. должна быть необратима, т.е. задача подбора документа по хэш-функции должна быть вычислительно неразрешима;

3. вероятность того, что значения хэш-функций двух различных документов совпадут, должна быть ничтожно мала.

Большинство хэш-функций строится на основе однонаправленной функции, которая образует выходное значение длиной n при вводе двух входных значений длиной n (Mi и Hi-1-хэш-значение предыдущего блока текста). Хэш-значение, вычисляемое при вводе последнего блока текста, становится хэш-значением всего сообщения М.

Для формирования ЭЦП:

1. отправитель вычисляет хэш-функцию h(M) подписываемого текста М - один короткий блок информации m, характеризующий весь текст M в целом.

2. m шифруется секретным ключом отправителя.

В качестве подписываемого документа может быть использован любой файл. Подписанный файл создается из неподписанного путем добавления в него одной или более электронных подписей.

Каждая подпись содержит следующую информацию:

-дату подписи;

-срок окончания действия ключа данной подписи;

-информация о подписавшем лице(ф.и.о., должность и т.д.);

-идентификатор подписавшего (имя открытого ключа);

-собственно цифровую подпись.

При проверке ЭЦП:

1. получатель снова вычисляет хэш-функцию h(M) принятого текста;

2. при помощи открытого ключа отправителя проверяет, соответствует ли полученная подпись вычисленному значению.

Если в механизме формирования ЭЦП применяется стойкая односторонняя хэш-функция, нет никакого способа взять чью-либо подпись с одного документа и прикрепить её к другому, или же любым образом изменить подписанное сообщение. Малейшее изменение в подписанном документе будет обнаружено в процессе сверки ЭЦП.

Поиск по сайту: