|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

Методика риск-анализа систем, атаки на которые предусматривают внедрение вредоносного программного обеспечения

Частенько сетевая атака и/или вторжение в систему предусматривают дальнейшее внедрение в неё вредоносного программного обеспечения, заражающего её файлы и приводящего к частичной или даже полной утрате ей своей работоспособности. Примером подобного вторжения можно считать несанкционированный доступ к ресурсам системы, что особенно опасно для систем критических приложений. Системы такого класса в условиях информационного конфликта подвергаются массированным атакам, интенсивность которых, то есть их количество в единицу времени, обозначим через l. Отсюда, с использованием сетей Петри, представляется [7] возможным приближенно описать вероятность успеха вторжения (успеха атаки) следующим аналитическим выражением

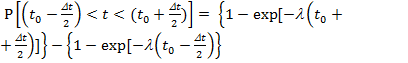

Данное выражение призвано оценить вероятность, того успех атаки наступит до момента  . Однако нас интересует более точная оценка, то есть вероятность успеха в момент времени

. Однако нас интересует более точная оценка, то есть вероятность успеха в момент времени  с точностью (Dt). Такой подход иллюстрирует рис.11, из которого вытекает следующее

с точностью (Dt). Такой подход иллюстрирует рис.11, из которого вытекает следующее

| P(t) |

| P(t<t0) |

| 1-1/e |

| 1/l (t0-Dt/2) t0 (t0+Dt/2) |

Рис. 11 Кривая временной зависимости вероятности успеха выражения

Выражение

, (20)

, (20)

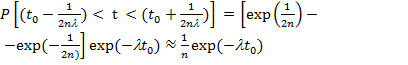

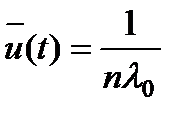

где согласно [8] шаг дискретизации  при натуральном n>1. Частенько берут n=2 и тогда

при натуральном n>1. Частенько берут n=2 и тогда  . Упрощая выражение (20), получаем

. Упрощая выражение (20), получаем

. (21)

. (21)

С учетом выражения (21) попытаемся аналитически определить риск, для чего первоначально оценим ущерб, наносимый вредоносом. Этот процесс опишем с помощью рис. 12,

(t) (t)

|

| t0 |

Рис.12 Кривая временной зависимости ущерба, наносимого вредоносом

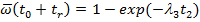

где ущерб определяется в нормированном (безразмерном) виде

,

,

- интенсивность заражения файлов вредоносом.

- интенсивность заражения файлов вредоносом.

Обозначая через  время реакции системы на вредонос (время обнаружения системного вторжения), перепишем последнее выражение

время реакции системы на вредонос (время обнаружения системного вторжения), перепишем последнее выражение

(22)

(22)

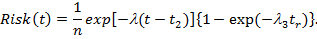

Таким образом, риск в момент обнаружения вредоноса составит

Пусть после обнаружения внутри себя вредоноса система приступила к самоизлечению с интенсивностью лечения  и на это было затрачено время

и на это было затрачено время  .

.

| t |

(t) (t)

|

| h |

| t0 |

| t0+tr |

| t0+tr+tu tu |

Рис. 13. Динамика ущерба нанесенного вредоносом, в периоды заражения и излечения

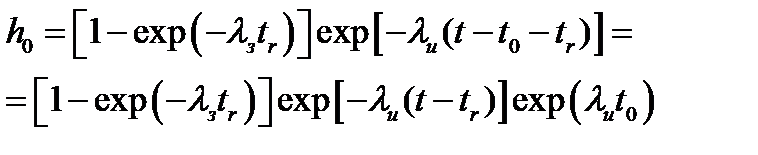

Эту ситуацию иллюстрирует рисунок 13, где

, а результирующая величина нормированного ущерба достигает

, а результирующая величина нормированного ущерба достигает

,

,

где:  и

и  .

.

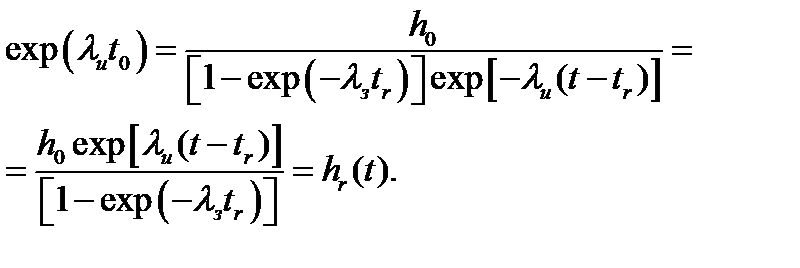

Осуществляя постанову выражения (22), имеем

. (23)

. (23)

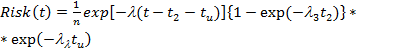

Итоговое выражение риска из (23) можно записать в следующем виде

. (24)

. (24)

Выражение (24) позволяет в произвольный момент времени оценить риск того, что до этого момента атакуемая с интенсивностью  система будет заражена вредоносом с интенсивностью заражения

система будет заражена вредоносом с интенсивностью заражения  и временем его обнаружения

и временем его обнаружения  , а также будет подвергнуть излечению от данного вредоноса с интенсивностью

, а также будет подвергнуть излечению от данного вредоноса с интенсивностью  и временем излечения

и временем излечения  . При этом все временные параметры должны быть дискретизированы с шагом

. При этом все временные параметры должны быть дискретизированы с шагом  , что иллюстрирует рисунок 14 а и б.

, что иллюстрирует рисунок 14 а и б.

| t |

| P (t) |

| t0 |

| Dt |

а)

| t |

(t) (t)

|

| t0 |

| t0+tr |

| t0+tr+tu tu |

| Dt |

Рис.14. Дискретизация вероятности (а) и ущерба (б)

В целом ряде практических случаев вредонос имеет инкубационный период  , в течении которого система не обнаруживает его, ввиду того, что в этот период вредонос не предпринимает активных действий. Примером тому может служить троянские программы, широко применяемые в информационных конфликтах.

, в течении которого система не обнаруживает его, ввиду того, что в этот период вредонос не предпринимает активных действий. Примером тому может служить троянские программы, широко применяемые в информационных конфликтах.

В этом случае в выражение (24) следует ввести параметр  , а временная картина динамики ущерба будет иметь вид (рис. 15).

, а временная картина динамики ущерба будет иметь вид (рис. 15).

| t |

(t) (t)

|

| t0 |

| t0+tk+t2 |

| t0+tk+t2+tu tu |

| t0+tk |

| h |

Фактически рис.13 смещается на  вправо по оси времени.

вправо по оси времени.

Создание государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ(Указ Президента РФ от 15.01.2013 №31с) обладает наиболее широким кругом решаемых задач и функционалом, контролирует наиболее широкое множество информационных объектов и противодействует наиболее широкому спектру информационных угроз.

Особое место в такой системе занимают средства оценки и регулирования риска. Причем объектами подобного риск-анализа прежде всего являются программные вредоносы, внедряемые в систему при компьютерных атаках на них.

Модель процесса заражения вредоносным ПО в общем случае может быть проиллюстрирована следующим рис. 16

| h0 |

| h |

| l |

| t0 |

| t0+tr |

| t |

| t |

| u(t) |

Рис. 16. Временная реализация заражения системы «вредоносом»

где: t0 – момент успешной атаки внедрения «вредоноса» в систему;

tr – период реакции системы на внедрение «вредоноса»;

t – текущее время относительно которого отсчитывается ущерб;

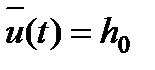

h0 – относительный ущерб в момент времени t, то есть  ;

;

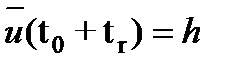

h – относительный ущерб в момент реакции системы на «вредонос», то есть  ;

;

l0 – интенсивность атак по внедрению «вредоноса»  ;

;

lз – интенсивность заражения «вредоносом»;

lu – интенсивность лечения от «вредоноса».

Необходимо найти аналитическое выражение риска системы Risk(t)в том, что в произвольный момент времени t ущерб в системе от данного «вредоноса» составит h0 в относительных единицах, считая заданными параметры h0, tr, l0, lз, lu, n.

С учетом вышеизложенного, имеем:

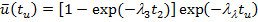

,

,

где

Отсюда, находим:

Или  .

.

Отсюда определим вероятность внедрения «вредоноса»

,

,

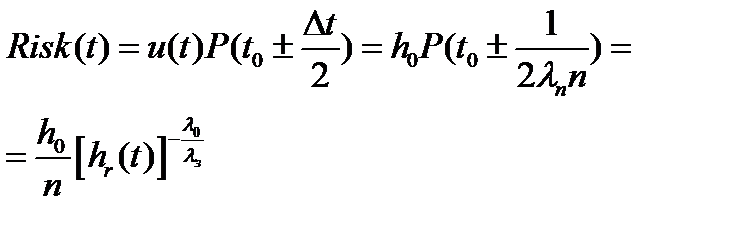

а также – риск реализации такой атаки

.

.

Далее следует определить параметры и характеристики риска.

Предлагаемое математическое обеспечение представляется достаточно полезным для противодействия компьютерным атакам на критическую информационную инфраструктуру и оценки реальной ее защищенности в условиях информационного конфликта.

Поиск по сайту: