|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

Моделирование процесса заражения хоста вредоносом 4-го типа с помощью сетей Петри-Маркова

Рассмотрим процесс заражения хоста вредоносом 4-го типа. Смоделируем поведение вредоноса, с момента его открытия, до момента начала распространения (копирования своих копий в общие папки), с помощью сети Петри-Маркова, где:

– позиции,

– позиции,

– переходы,

– переходы,

– зараженный файл принят и готов к открытию,

– зараженный файл принят и готов к открытию,

– запуск на выполнение зараженного файла,

– запуск на выполнение зараженного файла,

– файл запущен,

– файл запущен,

– запуск процесса заражения и распространения (вывод ложного сообщения об ошибке, создание исполняемого файла с копией своего тела, правка реестра для автозапуска вредоносного кода при старте системы),

– запуск процесса заражения и распространения (вывод ложного сообщения об ошибке, создание исполняемого файла с копией своего тела, правка реестра для автозапуска вредоносного кода при старте системы),

– cоздан исполняемый файл с копией своего тела в системном каталоге …\Recycler\...,

– cоздан исполняемый файл с копией своего тела в системном каталоге …\Recycler\...,

– начало правки реестра для установки автозапуска и подмена Hosts,

– начало правки реестра для установки автозапуска и подмена Hosts,

– подмена файла Hosts,

– подмена файла Hosts,

– правка реестра для автозапуска вредоносного кода при старте системы закончена.

– правка реестра для автозапуска вредоносного кода при старте системы закончена.

Граф данной сети представлен на Рис. П3.9.

| S2 |

| S4 |

S5

|

| S1 |

| t1 |

| t2 |

| S3 |

| t3 |

Рис. П3.9. Граф сети Петри-Маркова для атаки вредоносом 4-го типа

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Таблица 5. Элементы матрицы для атаки вредоносом 4-го типа

|

|

| |

| |||

| |||

| |||

| |||

|

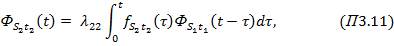

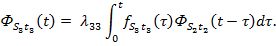

Для данной сети Петри-Маркова имеет место следующая система интегрально-дифференциальных уравнений

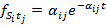

Полагаем что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид:

при i = 1,…,5; j = 1,…,3.

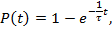

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

(П3.12)

(П3.12)

где исходные параметры атаки принимают следующие значения:

= 0,5с. – среднее время открытия зараженного вредоносным кодом файла,

= 0,5с. – среднее время открытия зараженного вредоносным кодом файла,  = 0,2с. – среднее время запуска на исполнение вредоносного кода и внесение изменений необходимых для заражения системы,

= 0,2с. – среднее время запуска на исполнение вредоносного кода и внесение изменений необходимых для заражения системы,  = 2,9с. – среднее время правки реестра.

= 2,9с. – среднее время правки реестра.

Среднее время необходимое для проведения атаки вредоносом 4-го типа будет равно  = 1,2 с.

= 1,2 с.

Зависимость вероятности заражения хоста от времени приобретает вид, представленный на Рис. П3.10.

Рис. П3.10. Зависимость вероятности реализации атаки вредоносом 4-го типа от времени

Рис. П3.10. Зависимость вероятности реализации атаки вредоносом 4-го типа от времени

Поиск по сайту: