|

АвтоАвтоматизацияАрхитектураАстрономияАудитБиологияБухгалтерияВоенное делоГенетикаГеографияГеологияГосударствоДомДругоеЖурналистика и СМИИзобретательствоИностранные языкиИнформатикаИскусствоИсторияКомпьютерыКулинарияКультураЛексикологияЛитератураЛогикаМаркетингМатематикаМашиностроениеМедицинаМенеджментМеталлы и СваркаМеханикаМузыкаНаселениеОбразованиеОхрана безопасности жизниОхрана ТрудаПедагогикаПолитикаПравоПриборостроениеПрограммированиеПроизводствоПромышленностьПсихологияРадиоРегилияСвязьСоциологияСпортСтандартизацияСтроительствоТехнологииТорговляТуризмФизикаФизиологияФилософияФинансыХимияХозяйствоЦеннообразованиеЧерчениеЭкологияЭконометрикаЭкономикаЭлектроникаЮриспунденкция

С помощью сетей Петри-Маркова рассмотрим процесс заражения хоста вредоносным ПО

Смоделируем поведение вредоноса, с момента его открытия, до момента передачи его другим хостам, в качестве распространителя, с помощью сети Петри-Маркова, в следующих терминах:

– позиции,

– позиции,

– переходы,

– переходы,

– зараженный файл принят и готов к открытию,

– зараженный файл принят и готов к открытию,

– запуск на выполнение зараженного файла,

– запуск на выполнение зараженного файла,

– файл запущен,

– файл запущен,

– запуск процесса заражения и распространения (создание исполняемого файла с копией своего тела, правка реестра старте системы, копирование на все съёмные носители),

– запуск процесса заражения и распространения (создание исполняемого файла с копией своего тела, правка реестра старте системы, копирование на все съёмные носители),

– создан исполняемый файл с копией своего тела в каталоге C:\Recycler\S-1-5-21-<rnd>-<rnd>-<rnd>-<rnd>\nissan.exe,

– создан исполняемый файл с копией своего тела в каталоге C:\Recycler\S-1-5-21-<rnd>-<rnd>-<rnd>-<rnd>\nissan.exe,

– правка реестра для автозапуска вредоносного кода при старте системы закончена,

– правка реестра для автозапуска вредоносного кода при старте системы закончена,

– вредонос скопирован на все съёмные диски,

– вредонос скопирован на все съёмные диски,

– начало анализа параметров ключей реестра для получения путей к каталогам обмена файлами и копирование своего тела в эти каталоги,

– начало анализа параметров ключей реестра для получения путей к каталогам обмена файлами и копирование своего тела в эти каталоги,

– анализ завершен, вредонос скопирован в папки обмена.

– анализ завершен, вредонос скопирован в папки обмена.

Граф данной сети представлен на рис. П3.1.

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

| Рис. П3.1 Граф сети Петри-Маркова для атаки вредоносного ПО |

|

|

|

|

|

|

|

|

Таблица 1. Матрица срабатывания сети

|

|

| |

| |||

| |||

| |||

| |||

| |||

|

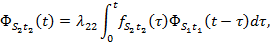

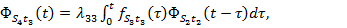

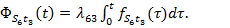

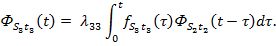

Для данной сети Петри-Маркова имеет место следующая система интегрально-дифференциальных уравнений:

(25)

(25)

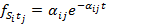

Полагаем что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид:

(П3.1)

(П3.1)

при i = 1,…,6; j = 1,…,3.

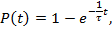

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

(П3.2)

(П3.2)

где исходные параметры атаки принимают следующие значения:

= 0,5с. – среднее время открытия зараженного вредоносным кодом файла,

= 0,5с. – среднее время открытия зараженного вредоносным кодом файла,  = 2с. – среднее время отправки сообщения,

= 2с. – среднее время отправки сообщения,  = 6,9с. – среднее время запуска на исполнение вредоносного кода и копирование им необходимых для заражения файлов.

= 6,9с. – среднее время запуска на исполнение вредоносного кода и копирование им необходимых для заражения файлов.

Тогда среднее время перехода по всей сети  = 8,4с.

= 8,4с.

(П3.3)

(П3.3)

Общее время необходимое для проведения атаки вредоносным ПО будет равно 8,4с

Зависимость вероятности заражения хоста от времени приобретает вид, представленный на Рис. П3.2.

Рис. П3.2. Зависимость вероятности реализации атаки вредоноса от времени

Моделирование процесса заражения хоста вредоносом 1-го типа заражения с помощью сетей Петри-Маркова.

Рассмотрим процесс заражения хоста вредоносом 1-го типа. Смоделируем поведение вредоноса, с момента его открытия, до момента начала распространения (копирования своих копий в общие папки), с помощью сети Петри-Маркова, где:

– позиции,

– позиции,  – переходы,

– переходы,

– зараженный файл принят и готов к открытию,

– зараженный файл принят и готов к открытию,

– запуск на выполнение зараженного файла,

– запуск на выполнение зараженного файла,

– файл запущен,

– файл запущен,

– запуск процесса заражения (создание исполняемого файла с копией своего тела, правка реестра для автозапуска вредоносного кода при старте системы),

– запуск процесса заражения (создание исполняемого файла с копией своего тела, правка реестра для автозапуска вредоносного кода при старте системы),

– создан исполняемый файл с копией своего тела в каталоге C:\Recycler\...\XXXX.exe,

– создан исполняемый файл с копией своего тела в каталоге C:\Recycler\...\XXXX.exe,

– начало правки реестра для добавления себя в автозапуск,

– начало правки реестра для добавления себя в автозапуск,

– правка реестра для автозапуска вредоносного кода при старте системы закончена.

– правка реестра для автозапуска вредоносного кода при старте системы закончена.

Граф данной сети представлен на рис. П3.3.

| S2 |

S3

|

S4

|

| S1 |

| t1 |

| t1 |

| t2 |

| t3 |

Рис. П3.3. Граф сети Петри-Маркова для атаки вредоносом 1-го типа

Элементы матрицы, определяющие логические функции срабатывания сети, могут быть записаны (без учета направленности дуг графа) следующим образом:

Таблица 2. Элементы матрицы для атаки вредоносом 1-го типа

|

|

| |

| |||

| |||

| |||

|

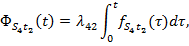

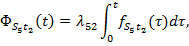

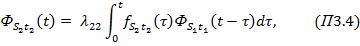

Для данной сети Петри-Маркова имеет место следующая система

интегрально-дифференциальных уравнений

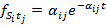

Полагаем, что плотности распределения вероятностей являются экспоненциальными зависимостями и имеют вид (5):

при i = 1,…,4; j = 1,…,3.

Применяя пуассоновское приближение, получаем среднее время перемещения по сети Петри-Маркова из начальной позиции до конечного перехода и вероятность этого перемещения:

(П3.5)

(П3.5)

где исходные параметры атаки принимают следующие значения:

= 0,5с. – среднее время открытия зараженного вредоносным кодом файла,

= 0,5с. – среднее время открытия зараженного вредоносным кодом файла,  = 0,4с. – среднее время запуска на исполнение вредоносного кода и внесение изменений необходимых для заражения системы,

= 0,4с. – среднее время запуска на исполнение вредоносного кода и внесение изменений необходимых для заражения системы,  = 2,9с. – среднее время правки реестра для прописки установки себя в автозапуск.

= 2,9с. – среднее время правки реестра для прописки установки себя в автозапуск.

Среднее время необходимое для проведения атаки вредоносом 1-го типа будет равно  = 1,26 с.

= 1,26 с.

Зависимость вероятности заражения хоста от времени приобретает вид, представленный на Рис. П3.4.

Рис. П3.4. Зависимость вероятности реализации атаки вредоносом 1-го типа от времени

Поиск по сайту: